O2OA(翱途)开发平台前端安全配置建议(一)

O2OA开发平台是一个集成了多种功能的开发环境,前端安全在其中显得尤为重要。前端是用户与平台交互的直接界面,任何安全漏洞都可能被恶意用户利用,导致用户数据泄露、非法操作或系统被攻击。因此,前端安全是确保整个系统安全的第一道防线。

其次,随着技术的发展,攻击手段也日益复杂和隐蔽。跨站脚本攻击(XSS)、CORS攻击等安全问题层出不穷,这些攻击往往利用前端漏洞进行非法操作,窃取用户信息或破坏系统稳定性。因此,加强前端安全是防范这些攻击的必要手段。

为了加强前端安全,O2OA开发平台可以采取以下措施:

对前端代码进行严格的审查和测试,确保没有潜在的安全漏洞。

使用安全的编码规范和最佳实践,避免常见的安全问题。

对用户输入进行严格的验证和过滤,防止恶意代码的注入。

采用HTTPS等安全协议进行数据传输,确保数据的完整性和保密性。

定期更新和升级前端组件和库,以应对新的安全威胁。

接下来我们来看看O2OA的前端安全的配置建议:

问题描述

在O2OA前端应用中,cookie作为用户会话管理的重要机制,存储了用户的认证信息和会话状态。然而,由于各种安全漏洞和不当配置,cookie可能面临泄漏的风险。一旦cookie被恶意第三方获取,攻击者可以利用这些信息进行身份盗窃、会话劫持或其他形式的网络攻击。

解决方法

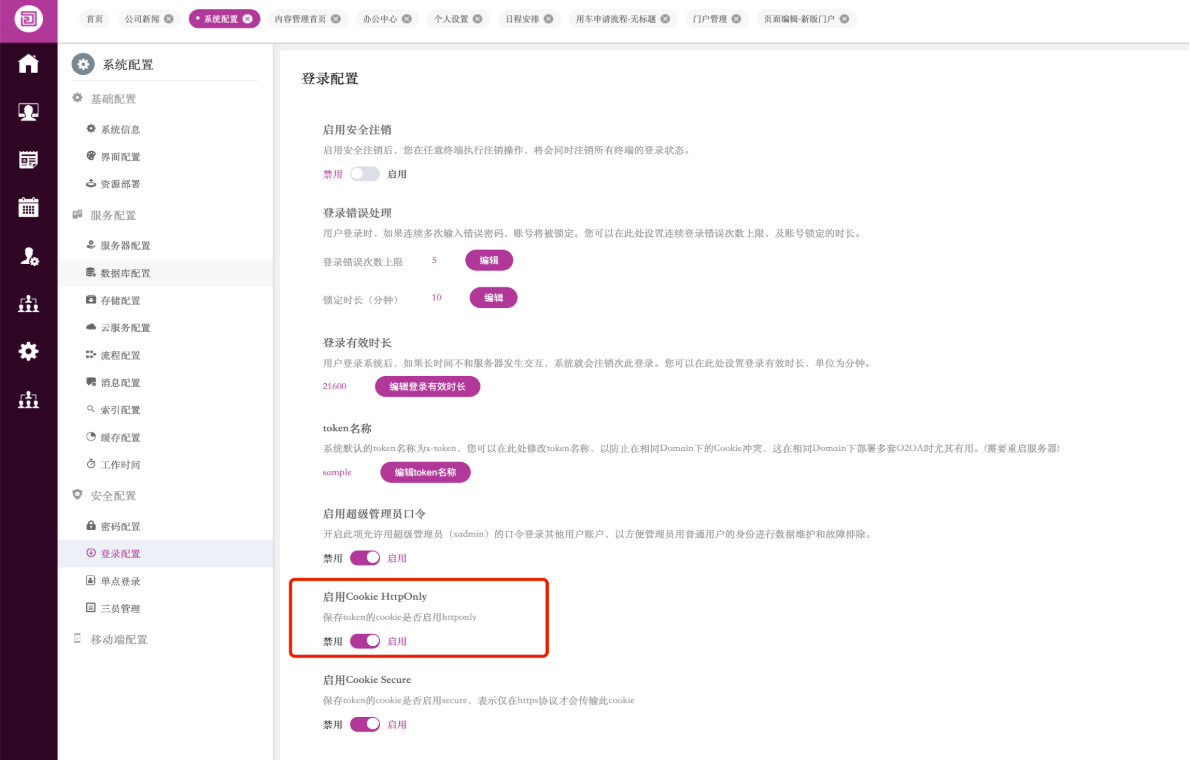

系统管理员可设置 cookie 的 HttpOnly 属性,以禁止脚本访问到cookie。

系统配置->登陆配置->更多配置->启用Cookie HttpOnly

问题描述

在O2OA前端安全中,如果未设置Cookie Secure属性,那么存在以下安全风险:

数据泄露风险:未设置Secure属性的Cookie可能在通过非加密的HTTP连接进行传输时被截获。恶意攻击者可以通过中间人攻击等方式,在Cookie传输过程中捕获用户的Cookie信息,进而获取用户的登录状态、会话信息等重要数据。

会话劫持风险:攻击者一旦获取了用户的Cookie信息,就可以利用这些信息伪装成合法用户,

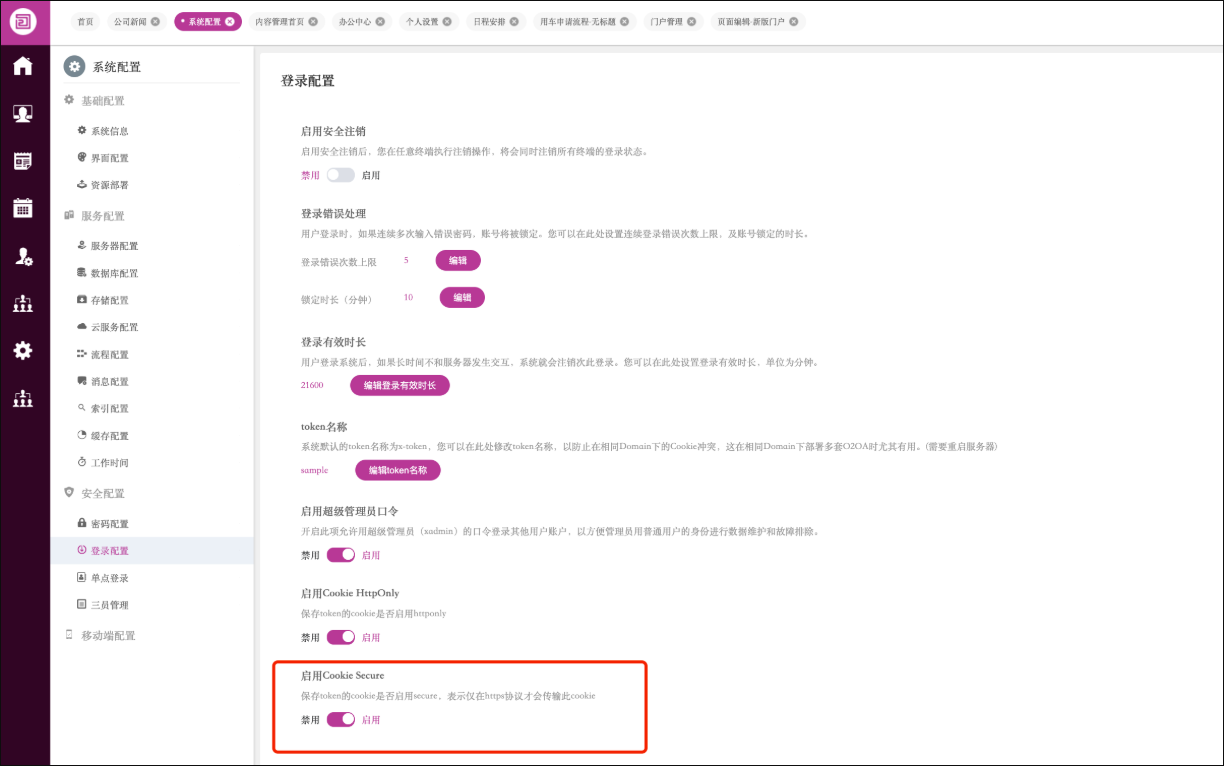

系统管理员可设置 cookie 的 Secure属性,表示创建的 Cookie 会被以安全的形式向服务器传输,也就是只能在 HTTPS 连接中被浏览器传递到服务器端进行会话验证。

系统配置->登陆配置->更多配置->启用Cookie Secure。

问题分析

在O2OA前端安全中,跨站脚本攻击(XSS)是一种常见且严重的安全威胁。XSS攻击的风险主要表现在以下几个方面:

用户数据泄露:攻击者可以通过XSS攻击注入恶意脚本,这些脚本能够窃取用户在浏览器中输入或存储的敏感信息,如用户名、密码、银行账户信息、信用卡号等。一旦这些信息被窃取,攻击者就可以利用它们进行非法活动,给用户带来财务损失和隐私泄露的风险。

会话劫持:XSS攻击还可能导致用户的会话被劫持。攻击者可以注入脚本,在用户的浏览器中执行恶意操作,如修改用户的会话令牌或Cookie,从而控制用户的会话。这样,攻击者就可以以用户的身份在平台上执行任意操作,包括查看、修改或删除用户的数据。

网站功能篡改:通过XSS攻击,攻击者可以修改网页的内容或功能,向用户展示伪造的页面或链接,诱导用户进行错误的操作。这不仅会破坏用户对网站的信任,还可能导致用户遭受进一步的损失或风险。

拒绝服务攻击:在某些情况下,XSS攻击还可以用于发起拒绝服务攻击(DoS)。攻击者可以注入大量恶意脚本,导致目标网站的服务器负载过高,从而使其无法正常响应其他用户的请求。这会导致网站性能下降或完全崩溃,影响用户的正常使用。

传播恶意软件:XSS攻击还可以作为传播恶意软件的渠道。攻击者可以在注入的脚本中包含恶意软件的下载链接或执行命令,当用户访问受感染的页面时,恶意软件就会在用户的计算机上自动下载和执行。

为了防范XSS攻击,O2OA开发团队应采取一系列安全措施,包括对用户输入进行严格的验证和过滤,使用内容安全策略(CSP)限制脚本的来源和执行环境,以及定期更新和修补已知的XSS漏洞。此外,教育和培训用户识别并避免潜在的XSS攻击也是至关重要的。通过综合应用这些措施,可以显著降低XSS攻击的风险,提升O2OA平台的安全性。

问题解决

对用户输入进行合理验证,对特殊字符(如<、>、‘、”等)以及<script>、<javascript>等进行过滤。

采用OWASP ESAPI对数据输出HTML上下文中不同位置(HTML标签、HTML属性、JavaScript脚本、CSS、URL)进行恰当的输出编码。

问题分析

Web应用程序通过会话来保持客户端认真,当用户交互停止后,通过会话超时设置,来保证用户退出登录状态,合理有效的会话过期时间配置,是web应用程序安全运行的基础条件。

问题解决

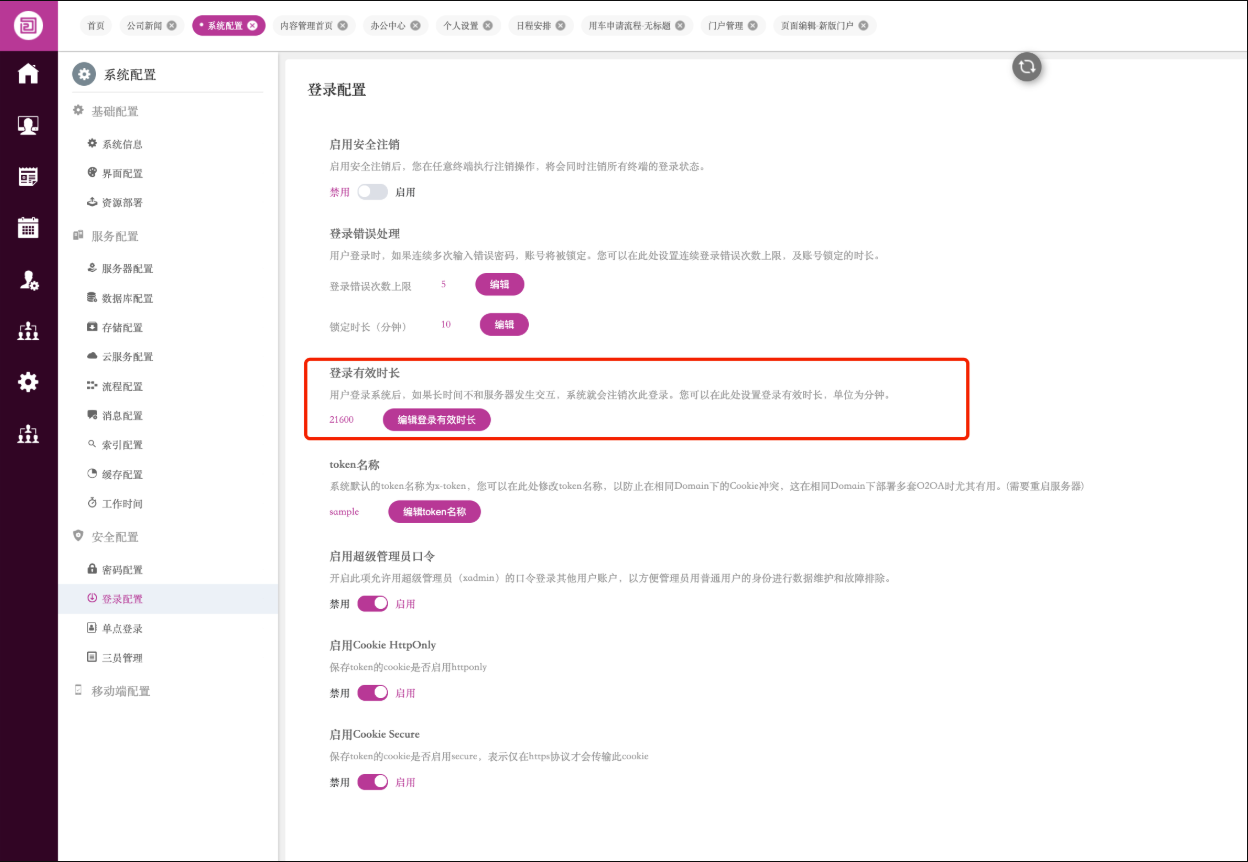

系统管理员可设置会话过期时间应设定在合理范围之内,一般而言安全性要求较高的应用场景,会话过期时间不应该超过10分钟,常见应用,会话过期时间在30分钟左右。

可以根据安全需要在系统配置->登陆配置->更多配置中设置登录有效时长。

问题分析

在O2OA前端安全中,CORS(跨源资源共享)攻击是一种严重的安全威胁,它利用了浏览器中的CORS机制来实现非法访问和操作。以下是对CORS攻击问题的详细描述:

CORS是一种W3C规范,它定义了一种浏览器和服务器交互的方式来确定是否允许跨源请求。正常情况下,浏览器出于安全考虑,会限制从一个源(domain、protocol、port)加载的文档或脚本与另一个源的资源进行交互。但是,通过CORS,服务器可以显式地告知浏览器,哪些源有权限访问其资源。

然而,如果CORS配置不当或存在漏洞,攻击者就可以利用这些漏洞发起CORS攻击。攻击者可以构造恶意的跨域请求,尝试访问O2OA平台上的敏感资源或执行恶意操作。这些请求可能伪装成合法的请求,绕过浏览器的同源策略限制。

具体来说,CORS攻击可能涉及以下几种情况:

跨域请求伪造:攻击者构造包含恶意代码的跨域请求,诱使用户的浏览器发送这些请求到O2OA平台。如果平台没有正确验证请求的合法性,就可能执行恶意代码中的操作,如修改用户数据、发布非法内容等。

敏感信息泄露:由于CORS配置不当,攻击者可能通过构造特定的请求,获取O2OA平台上用户的敏感信息,如登录状态、个人信息等。这些信息一旦被泄露,就可能被用于进一步的恶意活动。

会话劫持:攻击者利用CORS漏洞,窃取用户的会话令牌或Cookie,进而控制用户的会话。这样,攻击者就可以以用户的身份在O2OA平台上执行任意操作,包括查看、修改或删除用户的数据。

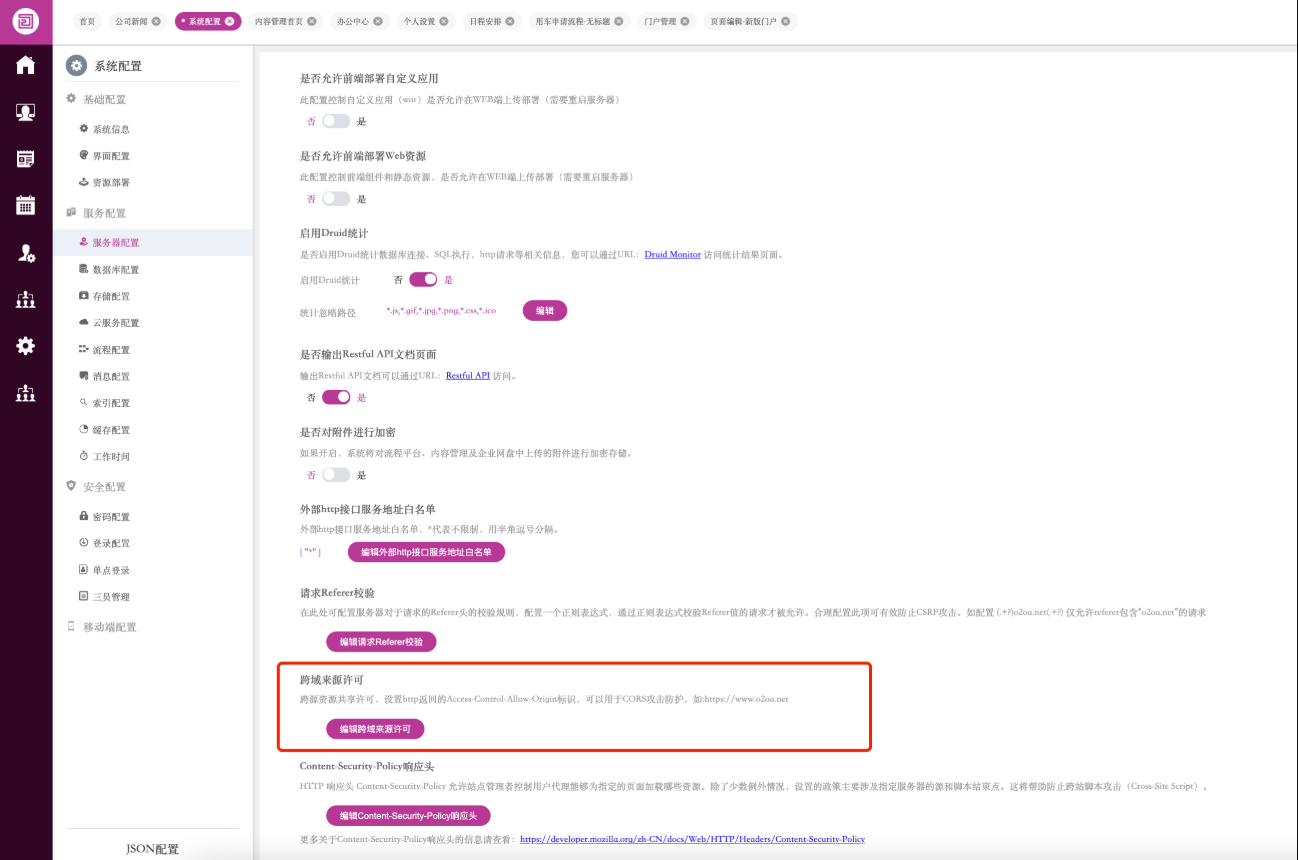

为了防范CORS攻击,O2OA开发团队应采取一系列安全措施。首先,应该仔细配置CORS策略,确保只允许授权的源进行跨域请求。其次,对于敏感资源和操作,应该实施严格的权限控制和身份验证机制,防止未经授权的访问。此外,定期审查和更新CORS配置,以及及时修复已知的安全漏洞也是至关重要的。

问题解决

系统管理员可设置系统设置->服务器配置->服务器任务重配置跨域来源许可。

浙公网安备 33010602009829号

浙公网安备 33010602009829号